O que o crescimento do mercado de trabalhos temporários significa para segurança cibernética

O crescente mercado de trabalhos temporários abriu um novo mundo de oportunidades para os profissionais de diversas áreas. No próximo ano, as projeções mostram que 43% da força de trabalho dos EUA participará desse modelo de trabalho , sem sinais de desaceleração. E não se trata apenas de serviços sob demanda, como o Uber; até os ambientes corporativos e de varejo tradicionais são cada vez mais formados por uma mistura de trabalhadores de tempo integral e meio período para ajudar as empresas a permanecerem ágeis no ambiente acelerado de hoje.

Essa nova maneira de trabalhar pode oferecer muitos benefícios, tanto para os trabalhadores quanto para as organizações. Os trabalhadores têm flexibilidade com sua programação e carga de trabalho, e as empresas obtêm acesso aos melhores talentos em um mercado competitivo e em ritmo acelerado. Mas também apresenta uma série de desafios únicos, como preocupações de segurança. Quantas informações os freelancers têm acesso? E eles estão acessando com segurança? Como as equipes de TI monitoram as ameaças quando as pessoas estão trabalhando remotamente ou em seus próprios dispositivos?

Muitas empresas têm um processo abrangente de integração para novas contratações e, em teoria, os contratados recebem treinamentos semelhantes. No entanto, a realidade é que a maneira pela qual as empresas interagem com os trabalhadores temporários pode incentivar e viabilizar práticas de segurança questionáveis. Assim como os trabalhadores em período integral, os “freelancers” precisam entender seu papel em manter as informações proprietárias seguras e responsabilizadas para permanecer em conformidade com as políticas da empresa e os requisitos legais.

Com o crescimento do mercado de cibersegurança, esse é um momento oportuno para as organizações analisarem como interagem com freelancers e se eles possuem os protocolos de segurança certos para ajudar a proteger suas informações.

Muitas ameaças ocorrem de dentro para fora

Atualmente, as violações de dados estão se tornando muito comuns e, embora filmes e programas de TV nos façam pensar em um hacker mascarado acessando remotamente nossas redes, o recente estudo do “Escritório do Futuro” da Canon revelou que muitos profissionais de TI acreditam que pessoas mal intencionadas e erros humanos de funcionários são as maiores ameaças à segurança cibernética – superando as fontes de ameaças de terceiros. Intencional ou não, aqueles que trabalham para a empresa podem ser os que mais arriscam.

Faz sentido quando você pensa sobre isso. Como funcionários, temos muito controle sobre quais informações são compartilhadas. Ações acidentais podem ser causadas pela abertura de um email não seguro, pelo uso de um plug-in não verificado, pelo acesso a uma rede desprotegida ou pela falha no download da atualização de segurança mais recente para nossos dispositivos. Muitos desses incidentes são omissões não intencionais. No entanto, as empresas também precisam considerar que algumas pessoas com quem entram em contato podem ter intenções maliciosas; portanto, os sistemas corretos de monitoramento e alerta devem estar em vigor para evitar uma possível violação.

Uma das conclusões mais importantes é que as empresas devem se comprometer com um processo abrangente de integração para trabalhadores contratados, com o mesmo rigor e detalhe que os empregados em período integral. Mas não é uma solução única. As empresas também devem realizar regularmente treinamentos de atualização em segurança da informação e checkins para ajudar a garantir que todos fiquem em conformidade com a evolução dos protocolos e da tecnologia. Esse investimento de tempo pode ajudar a mitigar qualquer dano a longo prazo que possa resultar de compartilhamento descuidado de informações ou brechas de segurança.

Opere com base na necessidade de conhecer

Portanto, você integrou adequadamente um novo funcionário contratado, reforçando a importância de seguir os protocolos de segurança. A próxima pergunta que você deve fazer é: que tipo de acesso às informações é necessário para que essa pessoa realize seu trabalho?

A maioria das pessoas está familiarizada com o sistema de “autorização de segurança” usado pelo governo dos EUA, no qual cada nível concede ao detentor acesso às informações nesse nível e nos níveis abaixo dele. Embora este seja um sistema muito rigoroso destinado a proteger informações classificadas do governo, os fundamentos podem ser aplicados a qualquer organização, determinando que tipo ou nível de funcionário precisa acessar um determinado nível de informação. Às vezes, pode parecer mais fácil compartilhar o máximo de informações possível com alguém para mergulhá-lo nos objetivos de trabalho e de visão geral, mas isso traz um risco. Em vez disso, as organizações podem querer adotar uma abordagem de “necessidade de conhecer” para evitar que as principais informações sejam vazadas externamente – ou mesmo internamente desnecessariamente.

Fora da vista, longe da mente

Muitos contratados trabalham remotamente, o que pode apresentar vários desafios técnicos e de supervisão. É comum que os trabalhadores temporários, especialmente aqueles que trabalham em pequenas e médias empresas, sigam uma abordagem de “traga seu próprio dispositivo”, em vez de receber laptops ou telefones emitidos pela empresa. Isso significa que as empresas precisam estar equipadas para conexões externas à rede, o que requer uma supervisão de segurança adicional.

Junto com isso, o crescimento do trabalho remoto levou ao crescimento de locais de trabalho públicos, como cafeterias e bibliotecas. Este é um benefício agradável para os freelancers, que podem aproveitar a flexibilidade de sua função e podem ser produtivos fora de casa. Para as empresas, reduz os custos indiretos. Mas os benefícios adicionais de um local de trabalho móvel geralmente não incluem segurança. De fato, significa menos visibilidade sobre se os trabalhadores estão seguindo protocolos de segurança, usando Wi-Fi e dispositivos seguros e tomando medidas simples, como garantir que suas telas não fiquem visíveis ao público e bloquear seu computador ao pegar um café com leite no barista . Nossa pesquisa mencionada anteriormente constatou que quase metade dos entrevistados relatou ameaças de segurança relacionadas a dispositivos comprometidos no ano passado.

Para que as organizações ajudem a reduzir os riscos causados por conexões externas e dispositivos externos, é essencial fortalecer os processos e protocolos de segurança de dispositivos móveis. Além disso, as empresas devem tornar o gerenciamento de identidades uma prioridade através das ferramentas de autenticação. Isso inclui a exigência de um processo de autenticação multifatorial para que os funcionários acessem a rede, bem como fontes de dados específicas e dispositivos conectados, como impressoras multifuncionais.

Lembre-se de que a segurança é um ato de equilíbrio

A economia do mercado de trabalho temporário é, sob muitos aspectos, o mensageiro do escritório veloz do futuro. Os locais de trabalho do século XXI não são mais limitados pelos cabos que mantinham os escritórios tradicionais. Como sempre, novas fronteiras abundam com perigos novos e muitas vezes imprevistos. À medida que os escritórios avançam para um local de trabalho mais flexível e moderno, os empregadores devem ter em mente a segurança das informações. Para evoluir para o próximo estágio da transformação digital, é importante que todos considerem o equilíbrio entre conveniência e segurança da informação.

Hiroyuki “Hiro” Imamura é vice-presidente sênior e gerente geral de marketing do Business Imaging and Communications Group da Canon USA, Inc.

Notícias Relacionadas

PositivoSEG orienta empresas que pretendem investir em segurança eletrônica e não sabem por onde começar

Diretor de IoT, José Ricardo Tobias elenca cinco passos iniciais que vão garantir uma escolha inteligente para proteger os ativos…

LogPlace inicia transporte de cargas de alto valor em parceria com a TBForte

O lançamento do serviço foi marcado por uma homenagem ao piloto Ayrton Senna com transporte do capacete utilizado em 1988…

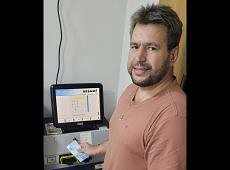

Lotérica reduz custo na gestão de numerário e zera perdas com cofre inteligente

Cansado de assaltos e de perder horas do dia fazendo a contagem das cédulas, o empresário José Eduardo Nogueira de…