Como escolher a melhor solução para monitorar, responder e se recuperar de ameaças

Por Bruno Lobo, General Manager da Commvault na América Latina

Os cibercriminosos estão em toda parte e o Ransomware já é prioridade máxima nos departamentos de TI das empresas. As organizações de todo o mundo estão enfrentando uma proliferação de dados multi-geração. Temos visto cargas de trabalho sendo criadas em ambientes locais, dispositivos de usuário e na nuvem, simultaneamente e, à medida que os clientes mudam para aplicações e negócios mais modernos, a segurança se torna cada vez mais uma questão crítica.

As empresas cada vez mais têm se perguntado sobre como garantir que os ambientes estejam seguros e os dados protegidos se o datacenter for atingido por uma ameaça, não apenas ransomware, mas qualquer ameaça. E nós, enquanto profissionais de cibersegurança, temos o desafio de permitir que esses clientes protejam seus ambientes, garantam a segurança dos dados e tragam agilidade de volta aos negócios.

O fato é que as empresas buscam uma estratégia robusta de defesa contra ransomware. Então o que os profissionais de CIS precisam considerar ao escolher soluções que forneçam uma estratégia de defesa reforçada com segurança em várias camadas?

Primeiramente, é preciso considerar que cada Data Center e cada ambiente de dados são diferentes e entender quais são as ameaças, onde elas estão, como é o cenário, o que é necessário fazer para fortalecê-los e definir um perímetro de segurança. Isso permitirá que ao profissional proteger os dados, bloqueando-os e garantindo que eles não saiam do datacenter e não sejam infectados por algum malware.

É preciso monitorar o status do que está ocorrendo nesse ambiente, não importa onde os dados estejam. O monitoramento a partir da nuvem é um recurso importante que permite responder a uma ameaça e, em seguida, retornar à normalidade, confiante de que tudo está funcionando adequadamente.

Mas então o que uma plataforma de cibersegurança precisa oferecer para permitir a aplicação da melhor estratégia para proteção de dados? Existem algumas funcionalidades cruciais que qualquer empresa precisa saber exigir ao contratar uma solução cibersegurança. Aqui vão algumas delas:

A plataforma precisa oferecer avaliação de risco do perfil de segurança do ambiente de dados, avaliando a segurança de todo o ambiente integrado, ou seja, precisa identificar quais controles estão ativados e o que é preciso para habilitá-los, onde e por que, gerenciados por meio de um único painel de controle.

Além de avaliação de risco, essa ferramenta precisa ser capaz de ajudar a definir a melhor estratégia de defesa que vai proteger o patrimônio de dados. Isso inclui as arquiteturas imutáveis para garantir uma autenticação adequada e o fortalecimento do CIS e outros protocolos, que reduzem ao máximo a área de ameaça. Outros elementos essenciais são a autenticação de confiança zero: autenticação de dois fatores para que os processos e usuários sejam exatamente quem se espera que sejam.

Estes atributos, juntamente com a capacidade de air gap e de criar redes isoladas, proporcionam segurança para o patrimônio de dados. Ainda sobre a análise de risco, não se pode deixar de lado a função de isolamento dos diferentes ambientes de armazenamento. Ou seja, é preciso gerenciar e manter a infraestrutura para abrir e fechar ambientes de armazenamento e assegurar que eles estejam isolados, seja no local, na nuvem ou em plataformas como o Metallic, por exemplo.

Outra funcionalidade essencial de uma boa solução está na sua possibilidade de permitir o monitoramento dos dados e a avaliação de se seu status de qualquer local. Nesse ponto, é importante aproveitar todo o machine learning da plataforma de cibersegurança para fornecer análise de dados em todos os ambientes, e isto inclui o uso de honeypots, que funcionam como um chamariz para o malware e identificam uma ameaça potencial que pode estar ativa em seu ambiente. O fornecimento de tendências comportamentais e de anomalias em todos os ambientes também é um diferencial.

Mas um dos principais fatores que devem ser considerados na escolha de uma boa ferramenta está na capacidade de resposta, afinal, leva-se em conta a necessidade de restaurar muito rapidamente até o ponto antes do evento, e então automatizar a validação dos ativos recuperados. Nessa resposta, as ameaças podem ser removidas cirurgicamente de seu ambiente. Se houver arquivos infectados, podem ser tomadas medidas contra eles para que a ameaça não infecte o sistema novamente no futuro.

E, finalmente, precisamos considerar o elemento ‘recuperação’: é necessário retornar a um estado competente e normal, no qual tudo funcione como esperado. Uma boa solução disponibiliza os metadados em outro lugar para que, em caso de engano, o profissional de CIS possa prosseguir com a recuperação.

Em resumo, não há muito segredo na hora de escolher uma solução completa de CIS. É preciso considerar a capacidade de se recuperar em qualquer lugar, a qualquer hora, com qualquer SLA e com uma plataforma de gerenciamento de dados segura e de alta integridade. Ou seja, é preciso uma solução multicamadas, reforçada e imutável que garanta aos clientes a possibilidade de responder e se recuperar rapidamente de quaisquer ameaças.

Notícias Relacionadas

PositivoSEG orienta empresas que pretendem investir em segurança eletrônica e não sabem por onde começar

Diretor de IoT, José Ricardo Tobias elenca cinco passos iniciais que vão garantir uma escolha inteligente para proteger os ativos…

LogPlace inicia transporte de cargas de alto valor em parceria com a TBForte

O lançamento do serviço foi marcado por uma homenagem ao piloto Ayrton Senna com transporte do capacete utilizado em 1988…

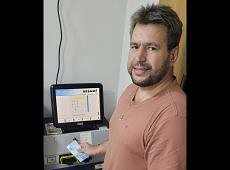

Lotérica reduz custo na gestão de numerário e zera perdas com cofre inteligente

Cansado de assaltos e de perder horas do dia fazendo a contagem das cédulas, o empresário José Eduardo Nogueira de…