Nossos sistemas, equipamentos e redes estão seguros?

Por Thiago Vasconcelos

Na área de segurança eletrônica conversamos muito sobre elaborar soluções e encontrarmos alternativas para resolvermos problemas dos mais diversos segmentos e verticais de negócio, diariamente. Em todo o tempo os fabricantes, integradores, consultores e os próprios clientes finais desenvolvem soluções para frear, combater e diminuir os incidentes de segurança, com o objetivo de termos ambientes mais seguros.

Em contrapartida, pouco discutimos sobre como proteger nossos equipamentos e softwares na rede interna das empresas e na internet. Quanto tempo gastamos por projeto para especificarmos soluções eficazes e eficientes que possam garantir mais segurança para nossos equipamentos e softwares de segurança?

Por que a maioria dos integradores, consultores, integradores e fabricantes, em sua grande maioria, não apresentam em suas soluções, recursos e protocolos que possam deixar os softwares e equipamentos mais protegidos contra ataques internos ou externos? Falta capacitação? O produto fica mais caro? Dá mais trabalho? Deixarei algumas interrogações para reflexão. Custa mais caro ter uma empresa invadida virtualmente ou implementar recursos que possam proteger a rede interna contra ataques virtuais?

Nesse artigo irei abordar alguns recursos e protocolos que implementam recursos de segurança nos equipamentos e softwares, que podem ajudar sua empresa a estar mais segura internamente e externamente via internet:

Alteração de senha inicial obrigatória

Com o objetivo de evitar senhas padrões nos equipamentos, como: 1234, admin, password, entre outras já conhecidas, alguns fabricantes obrigam que a senha inicial do equipamento seja alterada no primeiro acesso ao dispositivo. Ou seja, enquanto a senha não for alterada, o equipamento não pode ser acessado. Isto pode se aplicar a qualquer equipamento IP, como: câmeras, controladoras, intercomunicadores, radares, cornetas, telefones, iluminadores, sensores, entre outros aplicáveis.

Este recurso já é comum no mercado de segurança, porém muitos fabricantes ainda não implementaram em seus equipamentos, principalmente alguns nacionais. Alguns softwares também obrigam a criação de uma senha do usuário admin no primeiro acesso, evitando a utilização de senha padrão, que era muito comum antigamente.

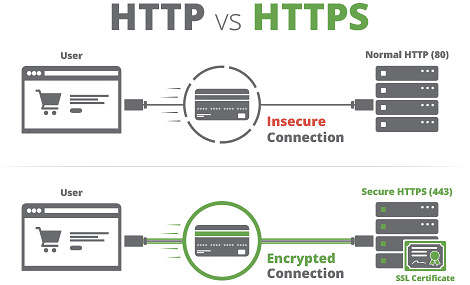

HTTPS

O protocolo HTTPS foi desenvolvido pela Netscape em 1994 e padronizado pelo IEEE/IETF em 2000 através da RFC 2818, que por sua vez significa Hyper Text Transfer Protocol Secure, ou seja: protocolo de transferência de hipertexto seguro, que por padrão utiliza porta 443. É basicamente a definção de regras para comunicação entre o cliente e servidor. Nesse caso o cliente é quem acessa os dados e o servidor é quem hospeda os dados. O cliente pode ser o navegador web e o servidor pode ser a câmera. Em outra perspectiva, o cliente é representado pelo software e a câmera representa o servidor. Segue abaixo breve comparativo do HTTP com o HTTPS:

O HTTPS é uma camada adicional do HTTP que implementa o protocolo SSL/TLS, onde os dados entre o cliente e o servidor sejam transferidos de forma criptografada, onde a autenticidade é verificada por meio de certificados digitais. Dessa forma, os dados são transmitidos codificados ao invés de ter o próprio conteúdo trafegado, onde isso evita uma captura indevida através de analisadores de pacotes (sniffers de rede).

No acessso via WEB, quando o HTTPS está ativo no site, é exibido um cadeado ao lado da url do site para demonstrar que a comunicação está sendo feita via HTTPS de forma segura. Essa comunicação pode ser realizada de forma segura via HTTPS entre um software e uma câmera, por exemplo, evitando interceptações. Da mesma forma, esta comunicação pode ser feita de forma segura via HTTPS entre o usuário que está usando o navegador e a câmera também.

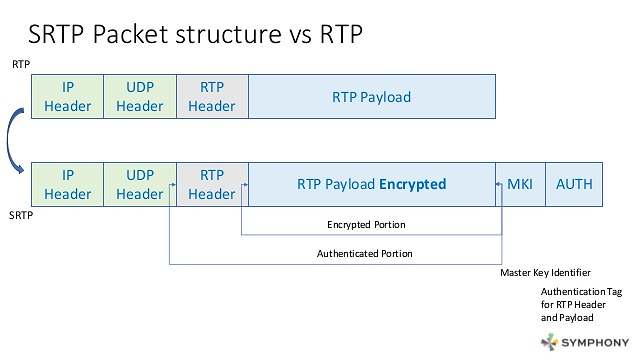

SRTP

O protocolo SRTP, significa Secure Real Time Protocol, ou seja: protocolo seguro de tempo real. Ele foi lançado em 2004 (RFC 3711), sendo uma evolução dos protocolos RTP e RTSP, que podem ser substuídos no futuro. Segue abaixo o comparativo do RTP com o SRTP, demonstrando o cabeçalho de cada pacote (header):

O RTSP é muito conhecido no mercado de segurança eletrônica e o protocolo mais utilizado para transmissão de vídeo globalmente na área de segurança, porém é inseguro, pois não implementa recursos de segurança e criptografia.

Em contrapartida, o SRTP é pouco conhecido no mercado de segurança eletrônica, principalmente no Brasil. Poucos fabricantes de câmeras o implementam e poucos fabricantes de software são compatíveis com este protocolo. Este protocolo possui um papel importante, pois ele criptografa o stream (fluxo de vídeo), ou seja, a transmissão do vídeo ou imagem entre a câmera e software, que possui o protocolo ativado, é totalmente criptografada, evitando interceptações maliciosas, tornando o sistema de segurança mais seguro e robusto.

802.1X

O protocolo 802.1X é um padrão internacional do IEEE, documentado através da RFC 3748, que implementa recursos para controle de acesso de equipamentos a uma rede ethernet, onde o controle é baseado em portas (PNAC – port-based network access control), que nesse caso são as portas dos ativos de rede, como switches e roteadores, por exemplo.

Este protocolo faz parte do grupo de protocolos IEEE 802.1 de redes de computadores. Com o recurso habilitado e configurado, apenas um dispositivo autorizado poderá se autenticar na rede ethernet, evitando que qualquer dispositivo tenha acesso a rede sem a devida autorização, como: câmeras, notebooks, controladoras, tablets, entre outros. Esse controle pode ser feito através de certificados digitais configurados no equipamento e os devidos privilégios configurados em um switch, por exemplo.

Port-security

O recurso denominado port-security é bem conhecido no meio de profissionais de TI e Rede de computadores. É simples de ser implementado, porém requer um controle efetivo nas configurações dos switches e equipamentos. Com o recurso habilitado e configurado, o endereço físico do dispositivo (MAC ADDRESS) ficará habilitado no switch, ou seja, o dispositivo terá acesso a rede. Se algum outro dispositivo for conectado na mesma porta do switch, o equipamento não terá acesso a rede até que seu MAC ADDRESS seja cadastrado.

Conclusão

Estes são apenas alguns protocolos que peguei como exemplo para abordar. Em outro artigo poderei aprofundar o funcionamento de um desses protocolos ou abordar outros, com o objetivo de demonstrar mais possiblidade de deixarmos o sistema de segurança, equipamentos e consequentemente a rede da sua empresa mais segura.

Esse tema já é importante e diante do contexto da Lei Geral de Proteção de Dados, que entrou em vigor em 2020, o alerta deve ser maior ainda.

Sendo assim, devemos pensar mais na segurança da segurança. A integridade dos equipamentos e softwares devem ser protegidos. Dessa forma, estaremos protegendo os bens materiais e principalmente as pessoas. O que achou do artigo? Entre em contato!

Notícias Relacionadas

Como as fechaduras digitais aumentam a segurança em uma casa inteligente

Por Henrique Braz Rossi À medida que as casas inteligentes se tornam cada vez mais populares no Brasil, as inovações…

Pure Storage ajuda o AC Milan a inovar dentro e fora do campo com IA

A Pure Storage anunciou a modernização da infraestrutura de TI do AC Milan, um dos principais e mais históricos clubes…

Tecnologia inteligente busca reduzir acidentes por excesso de peso nas rodovias

O acidente na BR-277, onde um caminhão tombou sobre uma van que levava os atletas de remo de Pelotas (RS),…